电子邮件欺骗是伪造发件人的电子邮件地址,以误导收件人对消息的来源。通常,发件人的意图是欺骗收件人打开电子邮件并回复它。通过这种方式,发送者诱骗接收者共享敏感信息,点击恶意链接等。

电子邮件欺骗对任何组织(或个人用户)的IT安全构成严重威胁,仅一次网络钓鱼攻击就可能造成不可逆转的损害。它可能导致商业机密被盗或大规模数据泄露,从而损害公司的财务状况,损害其声誉,甚至导致法律诉讼。因此,对公司来说,意识到这些风险并了解电子邮件欺骗是如何执行的是至关重要的。

以下是一些常见的电子邮件欺骗方法:

1.显示名称欺骗

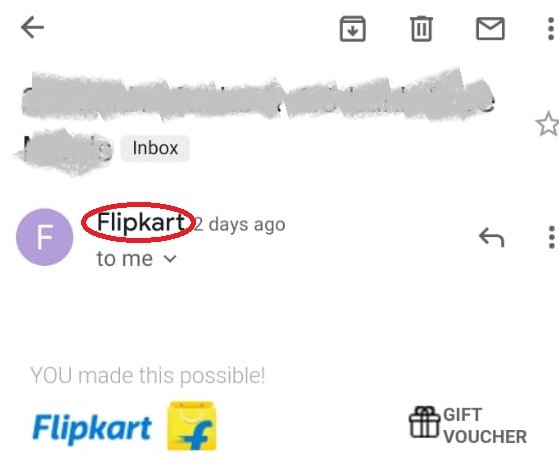

在这种情况下,骗子或恶意发送者冒充一个信誉良好的合法品牌,欺骗收件人分享个人信息、金融交易细节等。这种电子邮件欺骗技术利用了电子邮件客户端的一个共同特征,尤其是在移动设备上。这些电子邮件客户端仅显示电子邮件发件人的名称。因此,接收者可能会认为他们收到了来自可信实体的电子邮件,而实际上,电子邮件地址属于恶意发送者。见图1

图1:Gmail移动应用程序上查看的电子邮件项目

上图为Gmail手机app收到的一封邮件。需要注意的是,app默认只显示发件人姓名(Flipkart,一个信誉良好的知名品牌),并没有显示实际的邮件地址。然而,任何随机电子邮件地址的发件人可以将名称设置为Flipkart,这对收件人可见,而不是电子邮件地址。这是一种常见的欺骗电子邮件收件人的发件人的真实身份的方法。

2.域欺骗

当一个恶意的电子邮件发送者通过使用假域名(一个看起来来自该公司而不是发件人的域名)将自己伪装成一个受信任的公司的代表时,它被称为域名欺骗或网络钓鱼。

并不是所有的电子邮件服务都会在用户发送电子邮件时验证域名所有权。网络犯罪分子操纵这些服务的电子邮件协议,在“发件人”标题中显示所需的电子邮件地址和名称。电子邮件注入攻击,也是域欺骗的一种形式,是一个恰当的例子(下面讨论)来理解它是如何工作的。

邮件注入攻击

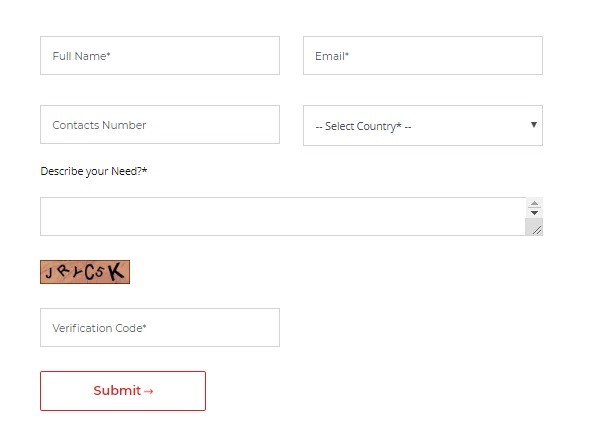

图2:通常在网站上用于收集用户信息的虚拟联系表单

许多网站和web应用程序使用联系表单(如图2所示)来收集用户查询或注册详细信息,并触发向网站管理员或管理员发送电子邮件。这些表单通常使用由web服务器上的电子邮件库处理的标头。解释生成SMTP命令,然后由适当的SMTP服务器处理这些命令,以成功传输消息。在大多数情况下,一切都将无缝地工作,消息将毫无问题地到达收件人。但是存在风险,如果用户的消息在处理之前没有经过验证,那么这可能会使联系人表单容易受到攻击邮件头注入又名SMTP头注入攻击。

电子邮件注入攻击是如何工作的?

简单邮件传输协议(SMTP)是一套通信指南,允许通过互联网将电子邮件从发送方传送到接收方。它可以解释电子邮件共享的不同命令。

一封邮件可以分为两部分:

- 身体

- 信封

电子邮件正文是发送者想要发送的信息。信封包含SMTP可以解释的不同命令。以下是一些你需要知道的命令:

- 邮件从:设置消息发送方。

- 收件人:设置邮件接收人。可以多次使用,同时向许多人传递消息。

- 数据通知服务器发送消息数据,包括邮件头和正文。

重要的是要记住,电子邮件标头不是SMTP协议的一部分。电子邮件客户端使用它们以标准格式显示电子邮件。以下是一些你需要知道的邮件标题:

- 从:设置可见发送方。此电子邮件地址可以不同于邮件从电子邮件地址。

- 来:设置可见收件人。这可以不同于收件人内容。

这是一个SMTP通信的例子:

- >邮件来自:(yourenemy@email.com)

- < 250 ok

- > RCPT TO:(victim@useremail.com)

- < 250 ok

- >数据

- < 354发送消息内容;以(CRLF)结尾。(CRLF)

- >内容类型:text/html

- 日期:2020年4月15日星期三00:04:05

- >来自你的朋友:(yourfriend@email.com)

- 主题:需要你的帮助

- >致:受害者(victim@useremail.com)

- >

- 嘿,伙计!

- 希望你一切都好。实际上,我写信给你是因为我急需用钱。是给我妈妈做紧急手术用的我稍后会打电话给你解释,但现在,我不要求具体的金额。只要你愿意给多少钱就给多少钱。这是我的银行账户链接:www.maliciouswebsiteaddress.com。收到邮件后请尽快发送。

- > --

- 我爱你!

- b>你的朋友

- >。

- < 250 ok

以上邮件将于victim@useremail.com。然而,他们会看到它是由你的朋友发送的(而不是YourEnemy@email.com)。这就是网络罪犯欺骗收件人的方式。

web编程语言中使用的电子邮件库通常不允许添加信封命令。但是,如果您提供了电子邮件标头,那么这些标头可以由库转换为适当的SMTP命令。这个功能被网络犯罪分子利用,因为他们可以使用某些转换成适当的SMTP命令的电子邮件标题。

如何避免邮件头注入攻击?

通过验证用户在联系表单中的输入,可以减轻电子邮件标头注入攻击。您应该确保用户无法在消息中添加任何换行字符,因为这些字符可以允许攻击者追加邮件标题。实现这一点的一个简单方法是创建并实现授权字符的白名单。

3.IDN同形图攻击:视觉欺骗

看看以下领域:

www。ɡoogle.com

www.google.com

它们都是b谷歌的网址,对吧?答案实际上是“不”。这两个网站对于普通的网络用户来说可能看起来是一样的,但对于一台电脑来说,它们之间有一个重要的区别。这是因为第一个URL中的“g”是拉丁小写字母脚本,其Unicode十六进制为U+0261。第二个是拉丁小写字母G,其Unicode十六进制为U+0067。计算机可以识别这种差异,并以不同的方式对待域名。

在拉丁字母系统中,许多常见字符在视觉上看起来是相同的,但它们的十六进制值是不同的。这些被称为同音异义字的字母可能会造成一些严重的安全威胁。让我们举一个例子来理解现实世界中的问题。

我们知道科技巨头苹果公司有一个官方网站,地址是www.apple.com。然而,有人可以使用一个视觉上相似的域名www.apple.com其中a和e字符是从西里尔字母系统借来的,并且具有不同的Unicode值(U+0430和U+0435与拉丁字母系统相比,这些字母的Unicode值是U+0061和U+0065)。所以,如果有人收到一封电子邮件,邮件地址看起来像customercare@apple.com,那么他们会认为这是来自苹果公司,这家标志性的智能手机公司。相信这封电子邮件对收件人来说很容易,他们可能会受到网络钓鱼攻击。

请注意在你的电子邮件视图中,两者都有customercare@apple.com和customercare@apple.com看起来是一样的。

预防措施:可以采取多种措施来防止同形攻击。您可以配置浏览器,使其不支持国际化应用程序中的域名(IDNA)。您还可以阻止使用不同脚本(如西里尔字母)的国际域名(idn)网站。

你对资讯科技安全的责任

为了加强您的IT安全堡垒,您必须采用多管齐下的方法。例如,您可以实现电子邮件安全的3个支柱-DKIM, SPF和DMARC-确保入站和出站电子邮件都得到适当的验证。您还应该通过定期培训课程,让自己和员工了解电子邮件安全方面的各种新兴技术和趋势。